V posledních dvou týdnech útočil ransomware Ryuk na různé organizace po celém světě, uvádí bezpečnostní agentura Check Point. Útoky byly přitom velmi dobře naplánované, přesně cílené a zašifrovaly stovky počítačů, datových úložišť a datových center v každé infikované společnosti.

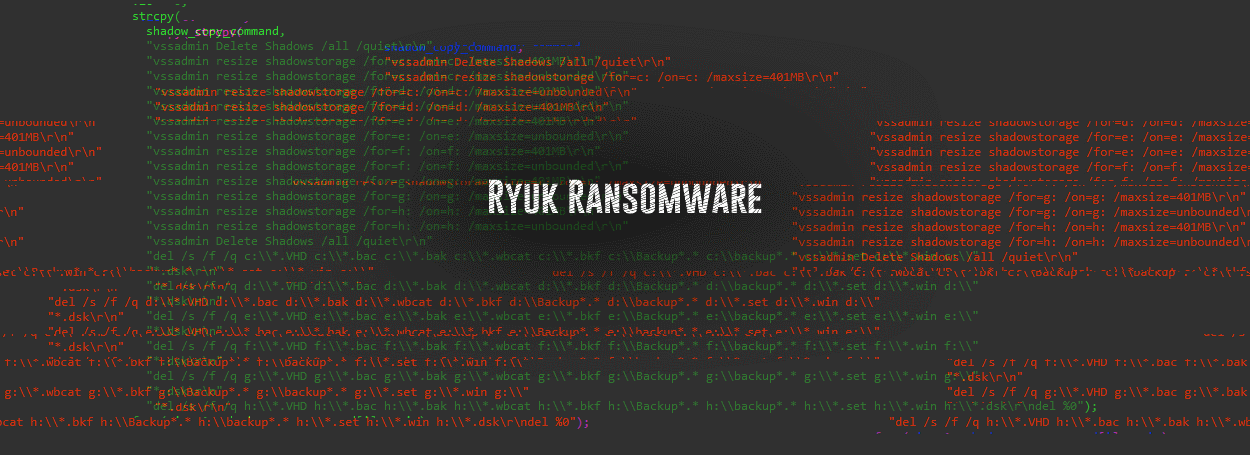

Přesto, že po technické stránce je ransomware Ryuk na poměrně nízké úrovni, řada organizací byla ohrožena velmi vážně. Některé z nich navíc zaplatily poměrně velmi vysoké výkupné za zpřístupnění a dešifrování souborů. „Výkupné se pohybuje od 15 BTC do 50 BTC,“ uvádí Check Point. Sice nebyly zjištěny rozdíly v kódu jednotlivých vzorků, přesto oběti dostávají dvě různé verze žádostí o výkupné. Delší a stylisticky propracovanější verze vedla k zaplacení rekordní platby 50 BTC (kolem 320 000 dolarů), zatímco kratší a trochu ledabylejší verze požaduje výkupné 15-35 BTC (až 224 000 dolarů). Zdá se, že v rámci kampaně tak jsou dvě úrovně útoků. Celkově útočná kampaň už útočníkům vydělala přes 640 000 dolarů.

Check Point zjistil, že některé prvky nového ransomwaru jsou podobné ransomwaru HERMES, který je spojován s nechvalně známou severokorejskou skupinou Lazarus. Check Point se kvůli podobnosti obou kampaní domnívá, že za současnou vlnou cílených útoků stojí buď operátoři HERMESe nebo se novým útočníkům povedlo získat přístup k jeho zdrojovému kódu.

„Ryuk je na rozdíl od běžného ransomwaru distribuovaného masově ve spamových kampaních používán výhradně pro přesně cílené útoky, takže je i mnohem těžší vystopovat a sledovat jeho aktivity. I kód byl vytvořen s ohledem na přesně cílené použití, kdy infekci i distribuci provádí útočníci manuálně, což zároveň vyžaduje daleko větší přípravu před každým útokem,“ říká Peter Kovalčík ze společnosti Check Point. Vysoké nároky na zkušenosti hackerů s podobnými cílenými útoky nás opět přivádí k možnému spojení se skupinou Lazarus, která stála v roce 2014 za útokem na Sony Pictures.

Téměř každý malwarový vzorek poskytl unikátní peněženku a krátce po zaplacení výkupného byly prostředky rozděleny a převedeny prostřednictvím několika dalších účtů. Analýza transakcí přesto ukázala na určitý vzorec, který umožnil nalézt peněženky pravděpodobně použité v rámci útoků.

Zdroj: Check Point TZ